Temos o prazer de compartilhar o resumo aprovado para o CIGRE Paris 2026 no Grupo B5 — Protection and Automation (Synopses), tema preferencial PS2 — Protection and control in networks with unconventional sources:

“Impacts of IBRs on Conventional Protection Functions and Emerging Alternatives.”

Este artigo apresenta o contexto, as lacunas técnicas e o plano de contribuição focado na realidade de redes com alta penetração de IBRs (Inverter‑Based Resources) — eólico, solar, armazenamento — e seus impactos sobre as funções clássicas de proteção.

1) Contexto e motivação

- A crescente participação de conversores eletrônicos no sistema elétrico altera a “física” da rede: baixa inércia, corrente de falta limitada/controlada, dinâmica de tensão/frequência e conteúdo harmônico diferenciam substancialmente os cenários de curto‑circuito.

- Funções tradicionais como 50/51, 67, 21, 87, 79, 68/78 foram concebidas para fontes síncronas com perfis de corrente e impedância distintos. Em redes com IBRs, surgem zonas de indecisão, falsos não‑desarmes e erros de zoneamento.

- A transição exige novos critérios, maior observabilidade e validação sistemática — do estudo à prova prática.

2) Efeitos dos IBRs nas funções de proteção

- Sobrecorrente (50/51) e direcional (67):

- Limitação ativa de corrente de falta; ângulo e harmônicos alteram o pickup e a direcionalidade.

- Risco de sub‑sensibilidade e perda de seletividade, especialmente em “fonte fraca”.

- Distância (21):

- Impedância aparente distorcida por controle do conversor; infeed/outfeed agravado; polarização comprometida.

- Maior incerteza em zonas longas e em contingências com múltiplos IBRs.

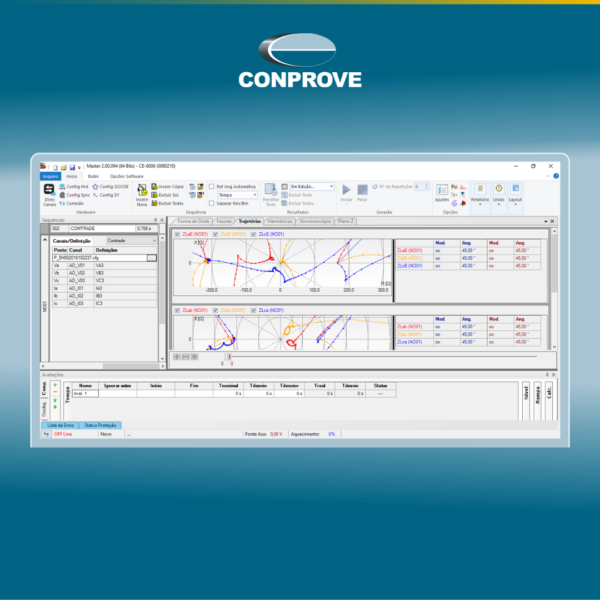

- Diferencial (87):

- Curtos com baixa corrente e assinaturas atípicas pressionam a sensibilidade e a contenção a CTs.

- Sincronismo e latências de canais tornam‑se críticos (particularmente em topologias IEC 61850).

- Religamento (79) e oscilação de potência (68/78):

- Perfis de tensão/frequência pós‑falta com controles do conversor podem confundir lógica de detecção/estabilidade.

- Janelas de “fast reclosing” e permissivos exigem reavaliação.

3) Alternativas e caminhos emergentes

- Proteção adaptativa:

- Ajustes dinâmicos com base em contexto da rede (fração IBR, SCADA/EMS/DMS, PMU).

- Perfis operativos por “estado de rede” (normal, contingência, ilhamento, black‑start).

- Critérios baseados em V/f e dinâmicas agregadas:

- Elementos sensíveis a tensão/frequência/ROCOF para cenários de baixa corrente de falta.

- Lógicas híbridas combinando magnitude, direção e dinâmica temporal.

- Medições sincrônicas e alta resolução:

- PMU/synchrophasors, detecção rápida de ângulo/frequência;

- Ondas viajantes para faltas de baixa corrente e localização mais precisa.

- Integração IEC 61850 e automação avançada:

- Lógicas distribuídas, GOOSE/SV, coordenação de zonas e intertravamentos.

- Supervisão contínua de desempenho (self‑monitoring) e KPIs de proteção.

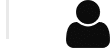

- Validação em HIL (Hardware‑in‑the‑Loop):

- Ensaios dinâmicos ponta‑a‑ponta com modelos de IBRs para testar funções sob múltiplos cenários e perturbações.

4) Metodologia proposta (do estudo ao campo)

- Modelagem de curto‑circuito com IBR modelos detalhados (limitação, controles, PLL).

- Análise de impacto por função (50/51/67, 21, 87, 79, 68/78) em cenários “fonte forte” × “fonte fraca”, infeed/outfeed, ilhamento.

- Definição de critérios híbridos (I/V/ROCOF/ângulo, TW, PMU) e regras de adaptação por estado de rede.

- Provas em HIL com casos reprodutíveis; comparação entre lógica convencional e alternativa/adaptativa.

- Métricas e KPIs de desempenho: sensibilidade, seletividade, tempo, robustez a ruído, estabilidade.

- Roadmap de implantação: requisitos de comunicação, sincronismo, governança de ajustes e observabilidade.

5) KPIs e evidências de desempenho

- Sensibilidade mínima sob limitação de corrente de falta (pickup real vs. referência).

- Tempo ponta‑a‑ponta (detecção → decisão → trip) com variabilidade estatística.

- Seletividade entre zonas/estágios (falsos positivos/negativos).

- Robustez a distorções harmônicas e dinâmica de tensão/frequência.

- Disponibilidade sob falhas de comunicação e degradações de PTP/IRIG‑B.

6) Entregáveis esperados

- Casos de estudo comparativos (convencional × alternativas) em cenários típicos de IBRs.

- Diretrizes práticas para utilities, integradores e fabricantes: ajustes, testes, critérios de aceite.

- Arquiteturas de referência com IEC 61850, monitoração e governança de mudanças.

- Lista de verificação para comissionamento e regressões em ambientes com alta penetração de IBRs.

7) Implicações para utilities e integradores

- Revisitar filosofias de proteção e interações com controle (plantas e agregadores).

- Elevar a observabilidade (PMU, TW, KPIs) e a disciplina de testes dinâmicos (HIL).

- Incorporar proteção adaptativa com governança, cibersegurança e trilhas de auditoria.

- Planejar a transição: convívio entre parques convencionais e IBRs com coerência operacional.

Conclusão

A penetração de IBRs redefine premissas de proteção. Para manter seletividade, velocidade e segurança sistêmica, é indispensável combinar novos critérios, observabilidade avançada e validação dinâmica. Nossa contribuição no CIGRE Paris 2026 (B5/PS2) foca em encurtar o caminho entre a teoria e a prática, com casos, métricas e guias aplicáveis.

Próximo passo sugerido: podemos estruturar um workshop técnico (estudo → HIL → KPIs → roteiro de implantação) adaptado ao seu parque de ativos, acelerando decisões e evitando retrabalho em campo.